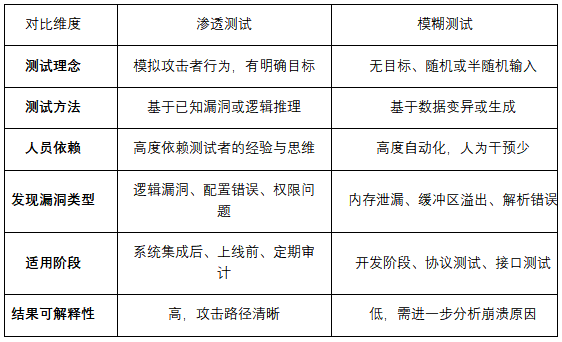

虽然这两种方法的目标都是提升系统安全性,但在测试理念、实施方式以及适用场景上,却有着本质差异。本文将以车载网络(如 CAN 总线)为例,对渗透测试与模糊测试进行系统梳理,深入分析二者的区别与联系。

一、渗透测试:模拟真实攻击的“道德黑客”之旅

渗透测试,又常被称为“道德黑客测试”,是一种以攻击者视角出发的安全评估方式。测试人员在获得授权的前提下,模拟真实攻击行为,主动尝试突破系统防线,从而验证系统中是否存在可被利用的安全漏洞,以及这些漏洞可能带来的实际风险。

1.1 渗透测试的基本流程

一次完整、规范的渗透测试通常包含以下几个阶段:

规划与准备:明确测试目标、测试范围、测试规则以及授权边界,避免对系统造成不可控影响。

信息收集:尽可能获取目标系统的结构信息,包括网络拓扑、通信协议、接口类型等。

漏洞分析:基于已掌握的信息,分析系统中可能存在的安全弱点。

攻击实施:利用已识别的漏洞,尝试进行入侵或功能篡改。

报告与清理:完整记录测试过程与结果,评估风险等级,并在测试结束后恢复系统状态。

整个过程强调“有目的、有策略”,每一步都围绕潜在攻击路径展开。

1.2 渗透测试在 CAN 总线中的应用示例

在针对车载 CAN 总线的相关研究中,研究人员通常会开展多种典型渗透测试,例如:

读取攻击:监听总线上的明文通信数据,从中获取车速、转速等关键运行信息。

欺骗攻击:伪造车速等关键信号,使仪表盘显示错误数据,误导驾驶员判断。

重放攻击:录制并反复发送诸如“开启车灯”的合法指令,对车辆行为造成干扰。

拒绝服务攻击:通过高频发送 CAN 报文,使总线负载异常升高,影响正常通信。

这类测试都具有明确目标,本质上是在验证“已知或推测的漏洞是否真的可被利用”。

二、模糊测试:自动化挖掘漏洞的“随机探索者”

与渗透测试不同,模糊测试更强调自动化与覆盖面。其核心思路是向目标系统持续输入大量非预期的、随机或半随机的数据,观察系统是否出现崩溃、异常行为或安全问题。模糊测试并不假设系统一定存在某种特定漏洞,而是通过“不断尝试错误”,逼迫系统暴露隐藏问题。

2.1 模糊测试的基本流程

模糊测试通常遵循以下流程:

确定测试目标:明确需要测试的对象,如通信协议、报文格式、API 接口等。

生成模糊数据:通过规则变异、随机生成或生成式方法,构造异常输入。

执行与监控:持续向系统注入数据,同时监控系统状态变化。

分析结果:记录系统崩溃或异常行为,并进一步分析漏洞成因。

这一过程强调高频、重复和自动化。

2.2 模糊测试在 CAN 总线中的潜在应用

尽管部分研究中并未直接点明模糊测试,但在车载网络场景下,它同样具备重要价值。例如:

CAN 报文模糊测试可以包括:

随机修改 DLC(数据长度码)字段,观察 ECU 对异常长度数据的处理能力。

发送非法 ID 或超长数据帧,测试系统的兼容性与健壮性。

改变通信比特率或时序参数,模拟非标准甚至错误的通信行为。

模糊测试不依赖于对系统的深入理解,而是通过“持续试错”,挖掘那些未被设计者预料到的边界问题。

三、渗透测试 vs 模糊测试:核心区别对比

3.1 举例说明

假设我们需要测试一个车载 CAN 总线系统:

渗透测试:测试人员会刻意伪造一条“刹车失效”指令,验证系统是否会被直接影响。

模糊测试:测试工具会随机生成成千上万条 CAN 报文,观察是否存在某一条数据触发 ECU 重启或总线瘫痪。

前者更像是“精准打击”,后者则是“地毯式扫描”。

四、为什么在车载网络中两者都不可或缺

4.1 CAN 总线的特殊性

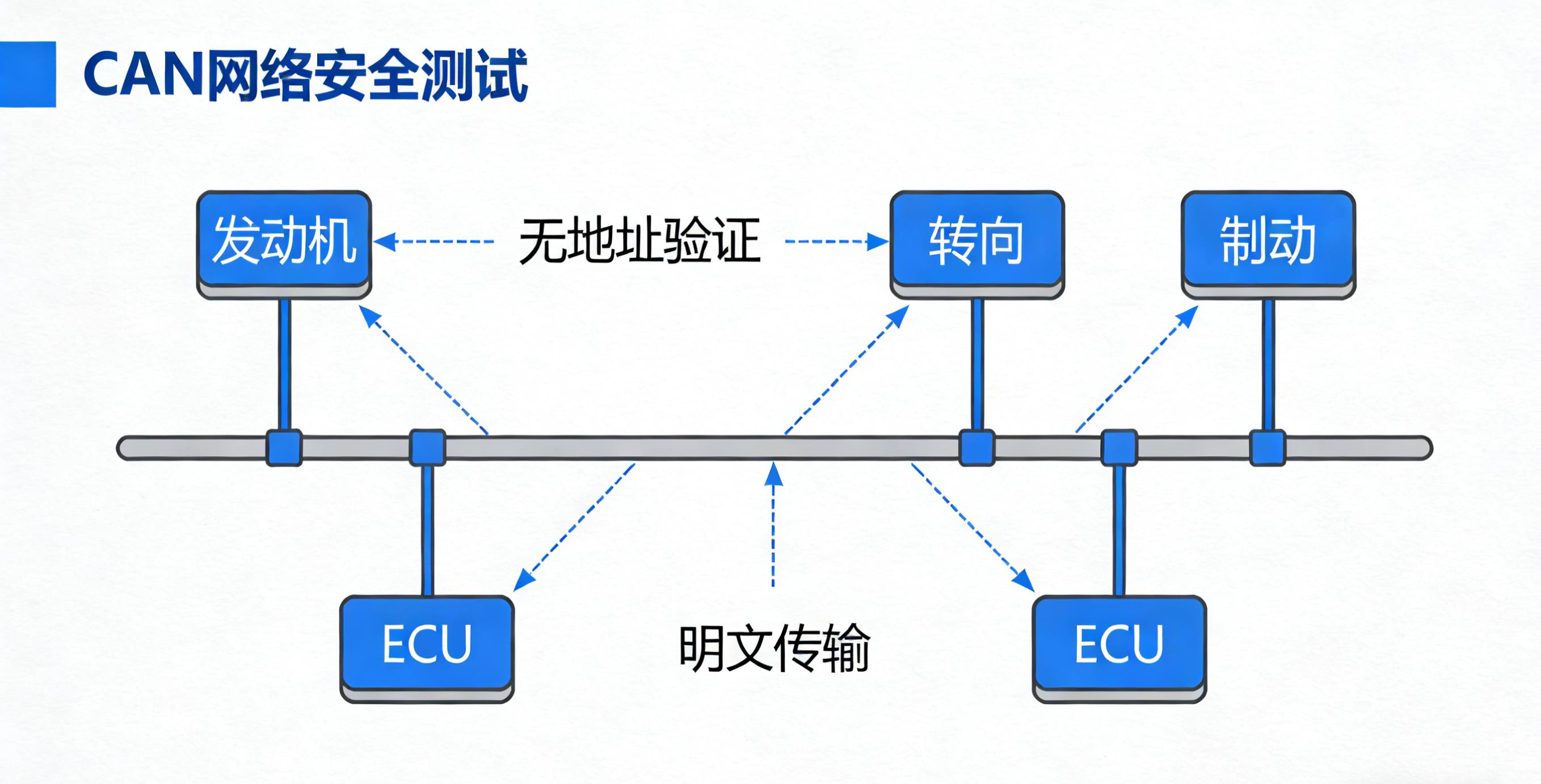

CAN 总线在设计之初,更关注可靠性、实时性与容错性,而非安全性,其典型特征包括:

广播式通信,缺乏源地址验证

数据以明文形式传输

缺少身份认证与加密机制

错误处理机制可能被恶意利用(如 Bus-Off 攻击)

这些特性,使 CAN 总线既容易成为渗透测试的目标,也对模糊测试的设计与执行提出了更高要求。

4.2 渗透测试的价值

通过渗透测试,可以验证一系列现实攻击路径是否成立,例如:

是否能通过 OBD-II 接口注入恶意指令?

是否能借助蓝牙或 WiFi 入侵车载信息娱乐系统?

是否可以通过网关绕过网络隔离机制?

这些问题,正是现实世界攻击者最可能尝试的方向。

4.3 模糊测试的价值

而模糊测试则更擅长发现那些开发阶段容易被忽视的问题,例如:

ECU 是否能够正确处理异常格式的 CAN 帧?

总线在高负载或异常时序下是否仍能保持稳定?

是否存在未被文档记录的指令或行为?

这些往往是“看不见、想不到”,却极具风险的隐患。

五、结合使用:构建纵深防御体系

在实际安全实践中,渗透测试与模糊测试并非对立,而是高度互补:

开发阶段:通过模糊测试尽早发现底层代码与协议缺陷。

集成测试阶段:结合渗透测试,验证系统整体安全架构。

运维阶段:定期开展渗透测试,应对不断演化的攻击手段。

正如相关研究所指出的那样,现代汽车早已不再是封闭系统,而是“运行在车轮上的计算机网络”。只有从多个层面、多个角度持续开展安全测试,才能真正降低网络攻击带来的风险,保障人身安全与数据安全。

渗透测试更像一把“狙击枪”,精准打击已知或高度可疑的弱点;模糊测试则如同“霰弹枪”,在更大范围内扫描未知风险。在智能汽车、工业控制系统、物联网设备等高安全敏感场景中,唯有二者协同使用,才能构建真正有效的纵深防御体系。即便是看似封闭的车载网络,也并非绝对安全。持续、系统的安全测试,才是技术进步得以安心落地的前提。

产品服务

产品服务

400 676 5650

400 676 5650